Los dispositivos Apple en peligro por un error en AirPlay: así opera el ataque AirBorne

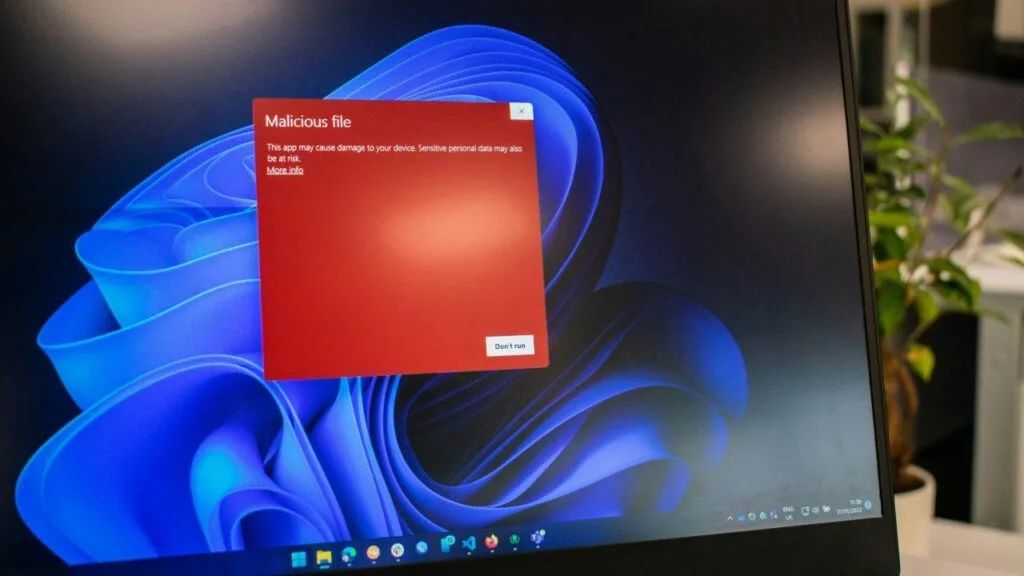

Los dispositivos de Apple no son infalibles. Recientes investigaciones han revelado un conjunto de vulnerabilidades críticas en AirPlay que podrían comprometer la seguridad de millones de iPhones, iPads, Macs, altavoces, televisores y vehículos con CarPlay. Si eres usuario de AirPlay, es momento de que prestes atención. Esto no es solo una advertencia técnica: tiene implicaciones

Los dispositivos Apple en peligro por un error en AirPlay: así opera el ataque AirBorne Leer más »